Mein aktuelles Projekt, VMware vCloud Director Upgrade 8.10 to 8.20, ist es aus zwei Gründen wert einen Artikel dazu zu verfassen. Zum einen sind die Neuerungen in VMware vCloud Director 8.20 wirklich großartig aber zum anderen läuft der Upgrade Prozess nicht ganz problemlos ab.

Zu den Neuerungen in VMware vCloud Director 8.20 wurden bereits so viele tolle Blog Artikel verfasst, dass ich eigentlich gar nichts Weiteres hinzufügen kann. Hier eine kleine Auswahl:

-

RELEASED: VCLOUD DIRECTOR SP 8.20 WITH HTML5 GOODNESS! by Anthony Spiteri

-

VCLOUD DIRECTOR SP 8.20 – NSX ADVANCED NETWORKING OVERVIEW by Anthony Spiteri

Für mich ist der große Treiber für das Update der Umgebung ganz klar die Distributed Firewall als Self-Service Funktion, aber auch so Kleinigkeiten wie die deutsche Eingabesprache in der VM Konsole oder die VM to ESXi Host Affinity Rules sind ein echter Mehrwert. Eine gute Zusammenfassung der Neuerungen ist im What’s New in VMware vCloud Director 8.20 White Paper zu finden.

Einen guten Einblick in die neuen Advanced Networking Features gibt auch dieses YouTube Video:

VMware vCloud Director Upgrade – Berechtigungen

Interessanter weise ist nicht der VMware vCloud Director Upgrade Prozess der Zellen oder der Datenbank an sich das Problem, diese laufen robust und sind ausreichend Dokumentiert (Natürlich hat auch Tom Fojta einen sehr guten Artikel dazu verfasst).

Die Komplikationen treten nach dem eigentlichen VMware vCloud Director Upgrade auf, bzw. können auftreten. Die Ursache dafür sind die automatisch freigeschalteten neuen Features in den Rollen der Organisations Administrationen. VMware hat das Konzept der Globalen Rollen für alle Organisationen mit der Version über Bord geworfen und generiert während dem Upgrade Prozess für jede Organisation eine eigene Rolle. Somit können die Rechte nun viel granularer zugewiesen werden. Mehr Details zu dem neuen Konzept: vCloud Director 8.20: Granular Role Based Access Control

An sich eine tolle Neuerung, wenn nicht allen Organisations Administrationen sofort das Recht Manage Firewall für die Freischaltung der Distributed Firewall bekommen würden. Noch fataler ist, dass das gleiche für das Recht Convert to Advanced Gateway zur Konvertierung eines Edge Gateways zum Advanced Gateway gilt. Führt ein Tenant Administrator direkt die Konvertierung seines Edge Gateway durch, kann der Tenant mit keinem seiner User in der neuen HTML5 UI die Dienste des Advanced Gateway verwalten. Die Rechte müssen erst durch den System Administrator (Provider) für Ihn freigeschaltet werden. Diese Freischaltung erfolg nicht automatisch während des VMware vCloud Director Upgrade Prozess. Zusätzlich sind in der UI diese Rechte auch nicht so einfach aktivierbar, dazu aber mehr weiter unten.

Ein System Administrator hat auf die Advanced Gateway Funktionen aller Tenants sofort vollen Zugriff!

Giuliano Bertello hat diese Situation und die Lösung über die API sehr gut in seinem Artikel Enable NSX Advanced Gateway Services on vCD 8.20 for Tenants with RBAC beschrieben.

Wer sich mit der API nicht so ganz anfreunden kann, kann sich auch das PowerShell Modul von Adrian Begg anschauen (ich bevorzuge das definitiv auch). Mit den Funktionen in dem PowerShell Modul lassen sich die neuen Rechte für die UI ganz komfortabel mit PowerShell freischalten.

Aktivieren der Advanced Gateway Services

Wie in dem Blog Artikel von Giuliano Bertello ausführlich beschrieben, stehen die Rechte dazu in der UI leider nicht out-of-the-box zur Verfügung, diese müssen erst freigeschaltet werden.

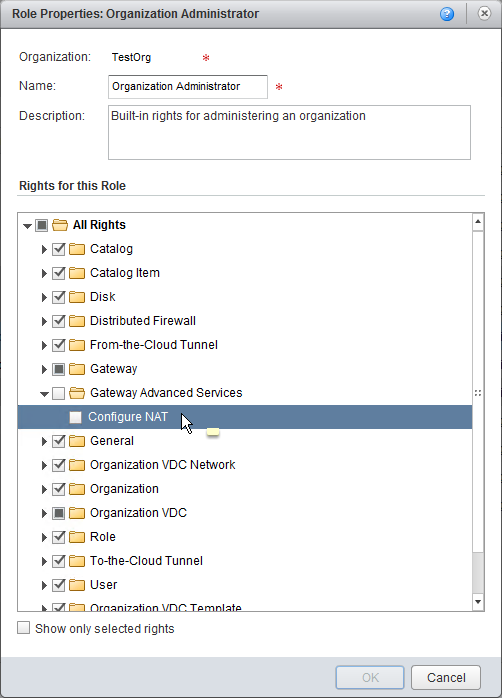

Mit Hilfe des PowerShell Modul von Adrian Begg habe ich zum Test das Recht „Organization vDC Gateway: Configure NAT“ freigeschaltet.

Add-CIOrgRight -OrgName TestOrg -Right "Organization vDC Gateway: Configure NAT"

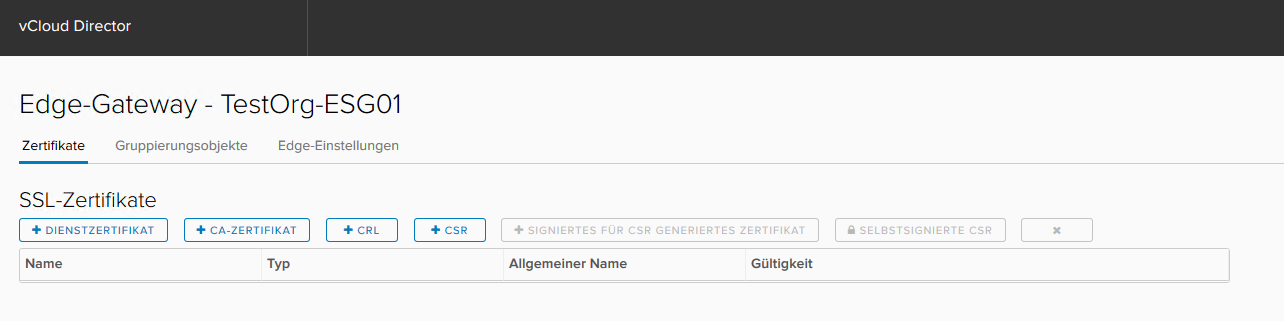

Dieses steht nun auch in der UI zur Verfügung:

Vorher hat die gesamte Kategorie „Gateway Advanced Services“ in der UI nicht existiert.

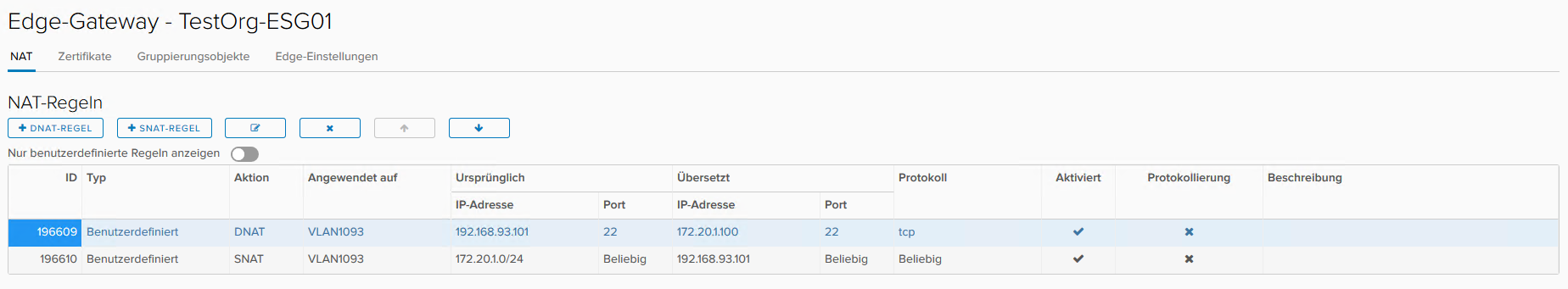

Nachdem das Recht aktiviert wurde und sich der User einmal ab- und angemeldet hat, kann er dann in meinem Beispiel auch NAT-Regeln erstellen und verändern:

Welche Rechte es alles gibt, kann mit dem importierten PowerShell Modul so angezeigt werden:

Get-CIOrgRights -OrgName TestOrg

Für unseren Zweck macht es sinn die Ausgabe auf die „Gateway Advanced Services“ zu beschränken:

Get-CIOrgRights -OrgName TestOrg | where {$_.Name -match "Organization vDC Gateway: Configure |Organization vDC Gateway: View " -and $_.name -notmatch "Services|Syslog|System"}

Um für alle VMware vCloud Director Organisationen die oben aufgelisteten Rechte freizuschalten kann dieses kleine Skript verwendet werden:

$Orgs = Get-Org

foreach ($Org in $Orgs) {

$Rights = Get-CIOrgRights -OrgName $Org.name | where {$_.Name -match "Organization vDC Gateway: Configure |Organization vDC Gateway: View " -and $_.name -notmatch "Services|Syslog|System"}

foreach ($Right in $Rights) {

Add-CIOrgRight -OrgName $Org.name -Right $Right.Name

}

}

VMware vCloud Director Upgrade – NSX Probleme

Ich muss direkt zu Beginn klar stellen, dass das sicher ein sehr spezifisches Problem ist. Es ist mir aber bei meinen Tests aufgefallen, daher erwähne ich es hier auch.

Versionen vor dem Upgrade:

- vCenter 6.0 Update 2

- ESXi 6.0 Update 2

- vCloud Director 8.10.1

- NSX 6.2.4

- SQL Server 2012 SP1

Das Ziel ist im ersten Schritt:

- vCloud Director 8.20

- NSX 6.3.1

Somit kommt es gezwungener Maßen für eine gewisse Zeit zu dieser Situation:

- vCloud Director 8.20

- NSX 6.2.4

Und in genau dieser Situation tritt eine Besonderheit auf:

Wenn ein Edge Gateway in dieser Situation zu einem Advanced Gateway konvertiert wird und die Firewall vorher Deaktiviert war, ist sie auch weiterhin deaktiviert. Nur leider hat das anscheinend vorher bedeutet, aller Traffic wird zugelassen und nun wird er komplett blockiert. Mit NSX 6.3.1 ist nun nach dem Konvertieren die Firewall wieder angeschaltet und die Standard Regel ist Permit All.

Wenn jemand zu dieser Situation noch weitere Infos oder andere Blog Artikel hat, gerne Kommentieren. Ich konnte das aus Zeitgründen im Lab nicht weiter nach-verfolgen.

VMware vCloud Director Upgrade – neue URL`s

Bisher haben die URL`s für den Zugriff auf den vCloud Director so ausgesehen:

Tenant: https://<FQDN>/cloud/org/<OrgName>/*

Admin: https://<FQDN>/cloud/*

Mit der neuen Version 8.20 und der damit neu eingeführten HTML5 UI für Distributed Firewall und Gateway Advanced Services kommt eine neue oder eigentlich sogar zwei neue URL`s hinzu:

Gateway Advanced Services: https://<FQDN>/tenant/network-edges/*

Distributed Firewall: https://<FQDN>/tenant/dfw/*

Diese URL`s gelten für Tenant und Admin. Wer seinen Load Balancer bezüglich der URL´s etwas enger gezurrt hat, muss hier eventuell noch mal Hand anlegen nach dem vCloud Director Upgrade. Besonders weil die Distributed Firewall URL auch ohne das Recht „Manage Firewall“ zu öffnen ist.

VMware vCloud Director Upgrade – Mein Fazit

Fazit meiner ersten Tests des VMware vCloud Director Upgrade Prozesses ist leider ganz schön frustrierend, ohne einen ausführlichen Test im Vorfeld würde ich dieses Update auf keinen Fall empfehlen.

Um unerwünschte Effekte zu vermeiden muss im Nachgang entweder das Recht für die Konvertierung der Edge Gateways („Convert to Advanced Gateway„) entzogen werden oder die Rechte der Kategorie Gateway Advanced Services für alle Org`s hinzugefügt werden. Genauso würde ich bezweifeln, dass allen Tenant`s direkt das Recht zur Freischaltung der Distributed Firewall gegeben werden wird.

Ich finde VMware könnte diese Situation etwas klarer in seinen Release Notes herausstellen. Dieses Known Issue könnte wohl entfernt darauf hinweisen:

Unexpected Rights Granted to Tenant Organizations After Upgrade

When you upgrade to this release, a number of rights that are normally not granted to tenant organizations become available in those organizations and can be used in new roles that administrators of those organizations create.Workaround: Use the vCloud API to edit the set of rights in the organization and remove the rights you do not want the organization to have.

Besser wäre es wohl gewesen im Upgrade Prozess alle Rechte mit dem Ist-Stand zu migrieren und der System Administrator (Provider) schaltet dann die zusätzlichen Rechte nach Bedarf frei.

Für die zusätzlichen URL`s gilt ebenfalls, dass ich dazu einen Hinweiß in den Release Notes erwartet hätte. Es ist nicht ungewöhlich dass die die URL`s aus Sicherheitsgründen explizit behandelt werden, z.B. https://<FQDN>/cloud/org/* von überall, aber https://<FQDN>/cloud/* nur aus bestimmten Netzen. Nun kommt zusätzlich mindestens https://<FQDN>/tenant/* von überall dazu.

Trotz dieser Probleme und Stolpersteine ist die Version 8.20 ein Release mit genialen neuen Features. Die Verwaltung der Distributed Firewall durch die Tenants ist ein lang erwartetes Feature und wurde sehr gut in der HTML5 UI umgesetzt. Zwei Wermutstropfen gibt es aber leider auch hier… Einfach mal den Abschnitt Distributed Firewall under the Hood im Artikel vCloud Director 8.20: Distributed Firewall lesen und selbst eine Meinung bilden.

Nicht so ganz geschickt finde ich auch, dass in der HTML5 UI für Distributed Firewall und Gateway Advanced Services die Option für das Log von Firewall Aktionen fehlt. Diese muss der Provider nachträglich in der NSX Verwaltung nachpflegen wenn gewünscht. Dazu folgt aber sehr bald ein ausführlicher Artikel.

#LongLiveVCD